Bienvenid@:

Estimado amig@:

Queremos agradecerte por tu interés en acceder a nuestro nuevo sitio web.ᕕ( ᐛ )ᕗ

En nombre de todo el equipo, deseamos comunicarte nuestros objetivos e ilusiones en el día a día que desarrollamos.

Te estaremos muy agradecidos si nos envías tus sugerencias, comentarios, problemas o aspectos relacionados con nuestros productos y nuestra empresa, de forma que podamos atenderte y responderte inmediatamente.

Esperamos y deseamos poder cumplir con tus expectativas de calidad y satisfacción, ya que es nuestra única y verdadera filosofía de trabajo.

Un cordial saludo.

Temas a tratar:

1. Definición de una red inalámbrica..

2.Componentes físicos de una red inalámbrica..

3.¿Que es IEEE y el modelo TCP IP y OSI?.

4.Crear una red AD Hoc con recursos propios.

5. Subtemas importantes

6.Redes wifi.

7.Cisco Paquet Tracer.

8. Linea del tiempo de la historia de redes de la informática.

Comencemos ...

( ͡° ͜ʖ ( ͡° ͜ʖ ( ͡° ͜ʖ ( ͡° ͜ʖ ͡°) ͜ʖ ͡°)ʖ ͡°)ʖ ͡°)Se utiliza en informática para designar la conexión de nodos que se da por medio de ondas electromagnéticas, sin necesidad de una red cableada o alámbrica. La transmisión y la recepción se realizan a través de puertos.

Tipos de Red.

1.WPAN:

Cobertura:Corto alcance "decenas de metros".

Características:su objetivo son las aplicaciones que quieren comunicar y maximizar sus baterías .(Velocidad:10 MB maxima)

Tecnología: Bluetooth,Sig Bee, etc.

2.WLAN:

Cobertura:Media alcance "100 metros" .

Características:Las redes locales inalambricas se hospitales, bancos,etc.(Velocidad:54MB)

Tecnología: WIFI,Acces Point,etc.

3.WMAN:

Cobertura:4 a 10 kilómetros "Medio largo".

Características:Permite a los usuarios establecer conexiones inalambricas entre varias ubicaciones dentro de una área metropolitana.(Velocidad:10MB)

Tecnología:WIMAN

4.WWAN:

Cobertura:Alcance Máximo .

Características:Son físicas,Móviles,Abarcan un país o un continente.

Tecnología: GSM,GPR,UMTS.

2. Indice del tema de Componentes físicos de una red inalambrica.

1.Tipos de tarjetas

1.1.Tipo USB

1.2.Tipo PCMCIA

1.3.Tipo PCI wirelees

1.4.Tipo Ethernet

2.Router-Emiten

2.1.Tipos

2.2.Router por cable

2.3.Router inalambrico

2.4.Router 4G

3.Modems

3.1.¿Que son y cual es su función?

3.2.Características

4.Punto de acceso/Access point

4.1.¿Que son y su función?

4.2.Características

4.3.¿Cuales son las partes físicas?

4.4.Modos de acceso

4.4.1.Maestro(Root)

4.4.2.Repedidor(Repeater)

4.4.3.Puente(Bridge)

5.Controlador-Hud

5.1.¿Que es y su función?

6.Puentes-Bridgues

6.1.¿Que son y su función?

6.2.Diferencia entre Bridgues/Routers

7.Tipos de conexión a Internet

7.1.Linea telefónica

7.2.Por cable

7.3.Telefonía móvil

7.4.Satelite

8.Servidores

8.1.¿Que son y su función?

8.2.¿Que significa cliente -servidor?

8.3.Tipos de Servidores

8.3.1.Servidor de Impresiones

8.3.2.Servidor de Correo

8.3.3.Servidor de Fax

8.3.4.Servidor de Proxy

8.3.5.Servidor de Acceso Remoto (RAS)

8.3.6.Servidor de Web

8.3.7.Servidor de Base de Datos

8.3.8.Servidor de Seguridad

9.Componentes de un red inalámbrica

9.1.Componentes

< ̄`ヽ、 / ̄>

ゝ、 \ /⌒ヽ,ノ /´

ゝ、 `( ( ͡° ͜ʖ ͡°) /

> ,ノ

∠_,,,/´”

1.Tipos de tarjetas

1.1.Tipo USB

Un adaptador wifi para pc de sobremesa o portátil sirve para tres cosas: Hacer que el pc se conecte a redes wifi de última generación como la red de doble banda (también llamada wifi 5G), mejorar la recepción de la señal wifi que recibe el pc gracias a la mejor antena wifi que tienen y conseguir un gran alcance, o bien convertir el pc de sobremesa o portátil en un punto de acceso wifi, para que otros dispositivos se puedan conectar a Internet sin cables.

El adaptador wifi para pc de sobremesa o portátil no es más que un pequeño pendrive USB que es capaz de recibir o emitir señales wifi, dotando de esa conexión al ordenador.

1.2.Tipo PCMCIA

PCMCIA son las siglas de ("Personal Computer Memory Card International Associations") un estándar internacional para tarjetas utilizadas en computadoras portátiles. Es una tarjeta para expansión de capacidades utilizada en computadoras portátiles, que sirve para enviar y recibir datos sin la necesidad de cables en las redes inalámbricas de área local ("W-LAN "Wireless Local Area Network"), esto es entre redes inalámbricas de computadoras. Esta tarjeta de red se inserta dentro de la ranuras PCMCIA integradas en las computadoras portátiles. Por su tamaño reducido, no incluyen antena externa, ya que genera incomodidad al momento de utilizarse.

1.3.Tipo PCI wirelees

Las Tarjetas Internas PCI Wireless sirven para conectar un ordenador con la Red LAN inalámbrica, antes de comprar dichas tarjetas leer sus instrucciones.

Las características de la tarjeta y requisitos más importantes para su conexión a la Red LAN inalámbrica son :

Modo Ad-Hoc (Conexión Cliente a Cliente o PC a PC sin pasar por un punto de acceso o WLAN )

Modo Red LAN Conexión a través de puntos de acceso wireless o WLAN del Router)

Cobertura entre 0 a 150 Metros (Sin obstáculos).

Velocidad (1 a 54 Mbps).

Compatibilidad con los estándares 802.11b (11 Mbps) y 802.11g (54Mbps).

Frecuencia de banda entre 2.40 y 2.48 GHz (Los diferentes Canales de 1 a 6).

Soportar Roaming (Conexión automática al punto de acceso más cercano).

Seguridad a nivel encriptación WEP (64,128,152bit) y WPA (Wifi Protected Access).

1.4.Tipo Ethernet

Es un estándar de redes de área local para computadores con acceso al medio por detección de la onda portadora y con detección de colisiones (CSMA/CD). Su nombre viene del concepto físico de ether. Ethernet define las características de cableado y señalización de nivel físico y los formatos de tramas de datos del nivel de enlace de datos del modelo OSI.

Ethernet se tomó como base para la redacción del estándar internacional IEEE 802.3, siendo usualmente tomados como sinónimos. Se diferencian en uno de los campos de la trama de datos. Sin embargo, las tramas Ethernet e IEEE 802.3 pueden coexistir en la misma red.

2.Router-Emiten

2.1.Tipos

2.1.2.Router por cable

El router o enrutador es un dispositivo que opera en capa tres de nivel de 3. Así, permite que varias redes u ordenadores se conecten entre sí y, por ejemplo, compartan una misma conexión de Internet.

Un router se vale de un protocolo de enrutamiento, que le permite comunicarse con otros enrutadores o encaminadores y compartir información entre sí para saber cuál es la ruta más rápida y adecuada para enviar datos.

Un típico enrutador funciona en un plano de control (en este plano el aparato obtiene información acerca de la salida más efectiva para un paquete específico de datos) y en un plano de reenvío (en este plano el dispositivo se encarga de enviar el paquete de datos recibidos a otra interfaz).

El router tiene múltiples usos más o menos complejos. En su uso más común, un enrutador permite que en una casa u oficina pequeña varias computadoras aprovechen la misma conexión a Internet. En este sentido, el router opera como receptor de la conexión de red para encargarse de distribuirlo a todos los equipos conectados al mismo. Así, se conecta una red o Internet con otra de área local.

2.1.3.Router inalambrico

A pesar de que tradicionalmente los en caminadores solían tratar con redes fijas (Ethernet, ADSL, RDSI...), en los últimos tiempos han comenzado a aparecer en caminadores que permiten realizar una interfaz entre redes fijas y móviles (Wi-Fi, GPRS, Edge, UMTS, Fritz!Box, WiMAX...) Un encaminador inalámbrico comparte el mismo principio que un encaminado tradicional. La diferencia es que éste permite la conexión de dispositivos inalámbricos a las redes a las que el encaminador está conectado mediante conexiones por cable. La diferencia existente entre este tipo de encaminadores viene dada por la potencia que alcanzan, las frecuencias y los protocolos en los que trabajan.

En Wi-Fi estas distintas diferencias se dan en las denominaciones como clase a/b/g/ y n.

2.1.4.Router 4G

El 4G se define como la cuarta generación de tecnologías de telefonía móvil, pero se diferencia de la anterior en que sus tasas de transferencia de voz y datos son mucho más rápidas. Para que una tecnología sea considerada 4G, debe tener una velocidad máxima de transmisión de 100 Mbit/s en movimiento y de 1 Gbit/s en reposo. Hoy la encontramos en smartphones, módems USB y otros equipos móviles.

Esta red se basa, íntegramente, en el protocolo de Internet (IP), y es un sistema y red que se obtiene gracias a la convergencia entre las redes por cable y las inalámbricas. Esta tecnología, por consiguiente, es capaz de ofrecer todos los servicios con una incuestionable calidad en cualquier momento y lugar, y de proporcionar los mismos beneficios en el acceso a Internet (incluso superarlos) que una red de banda ancha fija. La telefonía IP, los servicios de juegos, la televisión móvil en alta definición o 3D y las videoconferencias son algunas de las aplicaciones disponibles en el 4G.

3.Modems

3.1.¿Que son y cual es su función?

Es un dispositivo que convierte las señales digitales en analógicas (modulación) y viceversa (desmodulación), y permite así la comunicación entre computadoras a través de la línea telefónica o del cablemódem. Sirve para enviar la señal moduladora mediante otra señal llamada portadora.

El modulador emite una señal denominada portadora. Generalmente, se trata de una simple señal eléctrica sinusoidal de mucha mayor frecuencia que la señal moduladora. La señal moduladora constituye la información que se prepara para una transmisión (un módem prepara la información para ser transmitida, pero no realiza la transmisión). La moduladora modifica alguna característica de la portadora (que es la acción de modular), de manera que se obtiene una señal, que incluye la información de la moduladora. Así el demodulador puede recuperar la señal moduladora original, quitando la portadora. Las características que se pueden modificar de la señal portadora son:

Amplitud, lo que da lugar a una modulación de la amplitud (AM/ASK);

Frecuencia, lo que da lugar a una modulación de la frecuencia (FM/FSK);

Fase, lo que da lugar a una modulación de la fase (PM/PSK).

También es posible una combinación de modulaciones o modulaciones más complejas, como la modulación de amplitud en cuadratura.

La conexión de los módems telefónicos externos al computador se realiza generalmente mediante uno de los puertos serie tradicionales o RS-232 (COM), por lo que se usa la UART del ordenador, que deberá ser capaz de proporcionar la suficiente velocidad de comunicación.

Los módems PC Card (internos) tienen forma de tarjeta, que se utilizaban en portátiles, antes de la llegada del USB (PCMCIA).

Existen modelos para puerto USB (módem USB), de conexión y configuración aún más sencillas, que no necesitan toma de corriente.

Los módems por software HSP (Host Signal Processor) o winmódems: son módems generalmente internos, en los cuales se han eliminado varias piezas electrónicas (por ejemplo, chips especializados), de manera que el microprocesador de la computadora debe suplir su función mediante un programa informático.

Módem completo: los módems clásicos no HSP, bien sean internos o externos.

4.1.¿Que son y su función?

4.2.Características

Permiten el acceso a la red local (LAN) de dispositivos inalámbricos, tales como: smartphone, netbook, laptop, PDA, tablet, etc.

+ Cuentan con un puerto RJ45 que les permite interconectarse con un Switch y formar grandes redes entre dispositivos basados en el uso de cables e inalámbricos.

+ La tecnología de comunicación con que cuentan, es a base de ondas de radio, capaces de traspasar muros, sin embargo entre cada obstáculo, esta señal pierde fuerza y se reduce su cobertura.

+ Cuentan con un alcance máximo de cobertura dependiendo el modelo del equipo, siendo la unidad de medida el radio de alcance, el cuál puede estar desde 30 metros (m) hasta mas de 100 m.

+ Integra con una interfaz de administración vía http, es decir, se configura mediante el navegador de Internet, simplemente escribiendo su IP en la barra de direcciones y autenticando un usuario y contraseña.

1.- Antenas: se encargan de enviar y recibir señales Wi-Fi

2.- Botón WPS: permite conexión inalámbrica segura con los dispositivos cliente, autenticando por medio de PIN en lugar de contraseña.

3.- Indicadores LED: muestran la actividad del encendido, de la red local (LAN) y la red inalámbrica (WLAN).

4.- Botón de reinicio (reset): se utiliza para configurar el equipo a los valores iniciales de fábrica.

5.- Interruptor de alimentación (power): mantiene apagado o encendido el equipo.

6.- Puerto RJ45: permite la interconexión del AP con la red local (LAN).

7.- Receptor de alimentación: recibe la corriente eléctrica desde un adaptador AC/DC.

4.4.1.Maestro(Root)

4.4.2.Repedidor(Repeater)

4.4.3.Puente(Bridge)

5.Controlador-Hud

5.1.¿Que es y su función?

5.1.¿Que es y su función?Es el dispositivo que permite centralizar el cableado de una red de computadoras, para luego poder ampliarla.

Trabaja en la capa física (capa 1) del modelo OSI o la capa de acceso al medio en el modelo TCP/IP. Esto significa que dicho dispositivo recibe una señal y repite esta señal emitiéndola por sus diferentes puertos (repetidor).

En la actualidad, la tarea de los concentradores la realizan, con frecuencia, los conmutadores (switches).

6.1.¿Que son y su función?

Es el dispositivo de interconexión de redes de computadoras que opera en la capa 2 (nivel de enlace de datos) del modelo OSI.

Interconecta segmentos de red (o divide una red en segmentos) haciendo la transferencia de datos de una red hacia otra con base en la dirección física de destino de cada paquete. El término bridge, formalmente, responde a un dispositivo que se comporta de acuerdo al estándar IEEE 802.1D.

En definitiva, un bridge conecta segmentos de red formando una sola subred (permite conexión entre equipos sin necesidad de routers). Funciona a través de una tabla de direcciones MAC detectadas en cada segmento al que está conectado. Cuando detecta que un nodo de uno de los segmentos está intentando transmitir datos a un nodo del otro, el bridge copia la trama para la otra subred, teniendo la capacidad de desechar la trama (filtrado) en caso de no tener dicha subred como destino. Para conocer por dónde enviar cada trama que le llega (encaminamiento) incluye un mecanismo de aprendizaje automático (auto aprendizaje) por lo que no necesitan configuración manual.

El modo Router es muy útil cuando necesitas segmentar tu red para darle mayor seguridad, es decir, tu puedes tener una red con varios servicios (tales como servicios Web, FTP, Intranet, Internet, etc.), y tu solo deseas que ciertos usuarios se conecten solo a uno de ellos (por ejemplo el Internet). Si utilizas el modo Router, puedes segmentarlos, si utilizas el modo Bridge, todos tendrán acceso a todos los servicios.

7.1.Linea telefónica

Aunque hoy es una red que está totalmente obsoleta, hasta hace pocos años aprovechar la instalación telefónica básica (o Red Telefónica Básica, RTB) era el sistema más extendido para conectar un equipo doméstico o de oficina a Internet. Como la conexión RTB transmitía las señales de forma analógica, era necesario un sistema para desmodular las señales recibidas por el ordenador y estas tareas corrían a cargo de un módem que actuaba como dispositivo de enlace entre el ordenador y la red.

· Ventajas:

No requería la instalación de ninguna infraestructura adicional.

Desventajas:

· El ancho de banda estaba limitado a 56 Kbps en un único canal. Por ejemplo, un archivo de 1 MB tardaba dos minutos y medio en descargarse.

· Conexión intermitente; es decir, se establecía la conexión cuando era preciso.

· La conexión RTB no soportaba la transmisión simultánea de voz y datos.

La conexión por cable utiliza un cable de fibra óptica para la transmisión de datos entre nodos. La conexión a Internet mediante este sistema puede realizarse mediante dos vertientes: por un lado podemos utilizar lo que se conoce como fibra óptica pura que es la fibra que llega hasta la vivienda; y por otro lado mediante la Fibra + Coaxial, la que se realiza mediante una troncal de fibra, pero Internet llega a la vivienda mediante un empalme con cable coaxial. Este segundo método tiene la desventaja de irse deteriorando con el tiempo, aunque como ventaja cabe destacar que es más barato que el primero.

Ventajas:

· La señal luminosa puede transportarse libre de los problemas de interferencias que afectan a las ondas electromagnéticas.

· Utilizando señales luminosas en vez de eléctricas es posible codificar una cantidad de información mucho mayor.

La telefonía móvil o telefonía celular es un medio de comunicación inalámbrico a través de ondas electromagnéticas. Como cliente de este tipo de redes, se utiliza un dispositivo denominado teléfono móvil o teléfono celular. En la mayor parte de Hispanoamérica se prefiere la denominación teléfono celular o simplemente celular, aunque en Cuba se dice de ambas formas, y mientras que en España es más común el término teléfono móvil o simplemente móvil.

La comunicación telefónica es posible gracias a la interconexión entre centrales móviles y públicas. Según las bandas o frecuencias en las que opera el móvil, podrá funcionar en una parte u otra del mundo. La telefonía móvil consiste en la combinación de una red de estaciones transmisoras o receptoras de radio (repetidores, estaciones base o BTS) y una serie de centrales telefónicas de conmutación de 1.er y 5.º nivel (MSC y BSC respectivamente), que posibilita la comunicación entre terminales telefónicos portátiles (teléfonos móviles) o entre terminales portátiles y teléfonos de la red fija tradicional.

El acceso a internet vía satélite es una manera para quienes no tienen acceso a conexiones de banda ancha terrestres como cable o ADSL o donde las líneas telefónicas no están disponibles. Ésta sería una de sus mayores ventajas. Este tipo de conexión por satélite sigue siendo utilizada en aquellos casos en los que no hay más opciones, por ejemplo en barcos, aviones o en zonas muy aisladas dónde no llega otro tipo de red o conexión a Internet.

Desventajas:

· Hay que tener instalada una antena parabólica digital, un acceso telefónico a Internet, una tarjeta receptora para PC, un software específico...

· Las conexiones a Internet vía satélite son de alta latencia, lo que significa que se requiere un tiempo desde que damos una orden en internet (una búsqueda, una descarga…) hasta que llega al satélite y regresa.

8.Servidores

8.1.¿Que son y su función?

Un servidor es una aplicación en ejecución (software) capaz de atender las peticiones de un cliente y devolverle una respuesta en concordancia. Los servidores se pueden ejecutar en cualquier tipo de computadora, incluso en computadoras dedicadas a las cuales se les conoce individualmente como «el servidor». En la mayoría de los casos una misma computadora puede proveer múltiples servicios y tener varios servidores en funcionamiento. La ventaja de montar un servidor en computadoras dedicadas es la seguridad. Por esta razón la mayoría de los servidores son procesos diseñados de forma que puedan funcionar en computadoras de propósito específico.

La arquitectura cliente-servidor es un modelo de diseño de software en el que las tareas se reparten entre los proveedores de recursos o servicios, llamados servidores, y los demandantes, llamados clientes. Un cliente realiza peticiones a otro programa, el servidor, quien le da respuesta. Esta idea también se puede aplicar a programas que se ejecutan sobre una sola computadora, aunque es más ventajosa en un sistema operativo multiusuario distribuido a través de una red de computadoras.

Algunos ejemplos de aplicaciones computacionales que usen el modelo cliente-servidor son el Correo electrónico, un Servidor de impresión y la World Wide Web

En esta arquitectura la capacidad de proceso está repartida entre los clientes y los servidores, aunque son más importantes las ventajas de tipo organizativo debidas a la centralización de la gestión de la información y la separación de responsabilidades, lo que facilita y clarifica el diseño del sistema.

8.3.1.Servidor de Impresiones

Controla una o más impresoras y acepta trabajos de impresión de otros clientes de la red, poniendo en cola los trabajos de impresión (aunque también puede cambiar la prioridad de las diferentes impresiones), y realizando la mayoría o todas las otras funciones que en un sitio de trabajo se realizaría para lograr una tarea de impresión si la impresora fuera conectada directamente con el puerto de impresora del sitio de trabajo

Almacena, envía, recibe, en ruta y realiza otras operaciones relacionadas con el correo electrónico para los clientes de la red.

Almacena, envía, recibe, enruta y realiza otras funciones necesarias para la transmisión, la recepción y la distribución apropiadas de los fax

Realiza un cierto tipo de funciones a nombre de otros clientes en la red para aumentar el funcionamiento de ciertas operaciones (p. ej., prefetching y depositar documentos u otros datos que se soliciten muy frecuentemente), también proporciona servicios de seguridad, o sea, incluye un cortafuegos. Permite administrar el acceso a internet en una red de computadoras permitiendo o negando el acceso a diferentes sitios Web.

8.3.5.Servidor de Acceso Remoto (RAS)

Controla las líneas de módem de los monitores u otros canales de comunicación de la red para que las peticiones conecten con la red de una posición remota, responde llamadas telefónicas entrantes o reconoce la petición de la red y realiza la autenticación necesaria y otros procedimientos necesarios para registrar a un usuario en la red.

Almacena documentos HTML, imágenes, archivos de texto, escrituras, y demás material Web compuesto por datos (conocidos colectivamente como contenido), y distribuye este contenido a clientes que la piden en la red.

Provee servicios de base de datos a otros programas u otras computadoras, como es definido por el modelo cliente-servidor. También puede hacer referencia a aquellas computadoras (servidores) dedicadas a ejecutar esos programas, prestando el servicio.

Tiene software especializado para detener intrusiones maliciosas, normalmente tienen antivirus, antispyware, antimalware, además de contar con cortafuegos redundantes de diversos niveles y/o capas para evitar ataques, los servidores de seguridad varían dependiendo de su utilización e importancia.

Tiene software especializado para detener intrusiones maliciosas, normalmente tienen antivirus, antispyware, antimalware, además de contar con cortafuegos redundantes de diversos niveles y/o capas para evitar ataques, los servidores de seguridad varían dependiendo de su utilización e importancia.9.1.Componentes

Bonus

9.2.Antena

Las redes inalámbricas en net Word son aquellas que se trasmiten por medio de transmisión no guiado no de cables por ondas electromagnéticas esto se realiza atreves de antenas tienen ventajas como la rápida instalación de la red sin tener que utilizar cableado trasmiten la movilidad y tienen mayor movilidad convencional.

9.4. Router inalambrico

Un router es un dispositivo que se conecta a la computadora para observar que todo esté bien conectado y comunicarse, también denominado Wi-Fi.

Características:

Características:1) El Router inalámbrico puede estar conectado a la red telefónica y recibir servicio de Internet.

2) El Router interconecta redes inalámbricas (WLAN) y permite proveer de servicios a los equipos que hagan la petición.

3) También permite determinar caminos alternos para que los datos fluyan de manera mas eficiente en la red WLAN.

9.5. Bridge Inalambrico

Conecta dos tipos de protocolos diferentes y los modos de repetidor retransmite el mismo tipo de protocolo. Conecta los dos segmentos en red como una sola red usando el mismo protocolo de establecimiento de la red. Este es compatible con el estándar 802.11g.

Conecta dos tipos de protocolos diferentes y los modos de repetidor retransmite el mismo tipo de protocolo. Conecta los dos segmentos en red como una sola red usando el mismo protocolo de establecimiento de la red. Este es compatible con el estándar 802.11g.Sus tipos son:

Locales estos se encargan de enlazar directamente las dos redes físicamente cercanas.

Remotos estas son conectadas en pareja enlazando dos o mas redes locales formando una red de área extensa.

9.6. Cliente Inalambrico.

Todo dispositivo susceptible de integrarse en una red wireless como PDAs, portátil, cámaras inalámbricas, impresoras, etc., es llamado cliente inalambrico.

╚═( ͡° ͜ʖ ͡°)═╝

╚═(███)═╝

╚═(███)═╝

.╚═(███)═╝

..╚═(███)═╝

…╚═(███)═╝

…╚═(███)═╝

..╚═(███)═╝

.╚═(███)═╝

╚═(███)═╝

.╚═(███)═╝

..╚═(███)═╝

…╚═(███)═╝

…╚═(███)═╝

…..╚(███)╝

……╚(██)╝

………(█)

3.¿Que es IEEE y el modelo TCP IP y OSI?

-IEEE: Intitute of Electrical and Electronic Engineers/Instituto de Ingenieros Electricos y Electricos

Según el mismo IEEE, su trabajo es promover la creatividad, el desarrollo y la integración, compartir y aplicar los avances en las tecnologías de la información, electrónica y ciencias en general para beneficio de la humanidad y de los mismos profesionales. Estándar mas común es el 802.11 ;es un tipo de cableado y normas de wifi.

-Carrier Sense Multiple Access whith Collision Detection/Acceso Multiple con Escucha de Portada y Detencion de colisiones: Se utiliza en las colecciones inalambricas y cableadas es un sistema para cuando transmitas datos en una red que no alla colicion con otra computadora

-TCP/IP y OSI: El Protocolo de control de transmisión (TCP) es un protocolo utilizado para todos los nodos conectados a Internet de manera que estos se puedan comunicar entre sí de manera fiable. Se trata de un protocolo orientado a la conexión que junto con el protocolo IP ha servido de base para el modelo TCP/IP, utilizado desde antes de que se estableciera el Modelo OSI (Interconexiones de Sistemas Abiertos) y por esta razón el modelo TCP/IP ha sido comparado con el modelo OSI.

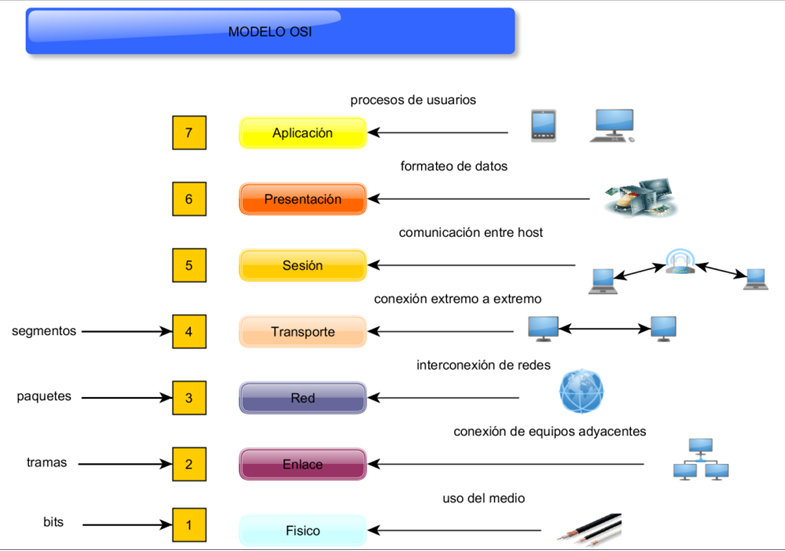

*El modelo OSI: (Modelo para la Interconexión de Sistemas Abiertos), Figura 1 se compone de siete niveles de proceso, mediante el cual los datos se empaquetan y se transmiten desde una aplicación emisora, viajando a través de medios físicos hasta llegar a una aplicación receptora.

La capa de aplicación: proporciona los servicios utilizados por las aplicaciones para que los usuarios se comuniquen a través de la red. Es el nivel más cercano al usuario.

La capa de presentación: define el formato de los datos que se van a intercambiar entre las aplicaciones, ofreciendo un conjunto de servicios para la transformación de datos.

La capa de sesión: proporciona los mecanismos para controlar el diálogo entre las aplicaciones de los sistemas finales: abre, mantiene y cierra la sesión entre dos sistemas.

La capa de transporte: permite intercambiar datos entre sistemas finales, dividiendo el mensaje en varios fragmentos. El servicio de transporte puede ser orientado o no orientado a conexión, tomando en cuenta la unidad de transferencia máxima (MTU).

La capa de red: se encarga de definir el camino que seguirán los datos desde el origen hasta su destino a través de una o más redes conectadas mediante dispositivos de enrutamiento (router).

La capa de enlace de datos: se ocupa del direccionamiento físico dentro de cualquier topología de red, esta capa nos permite activar, mantener y deshabilitar la conexión, así como la notificación de errores.

La capa de enlace de datos: se ocupa del direccionamiento físico dentro de cualquier topología de red, esta capa nos permite activar, mantener y deshabilitar la conexión, así como la notificación de errores.

La capa física: controla las señales por donde viajaran los datos (cable de par trenzado, fibra óptica, radio frecuencia).

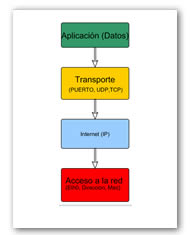

*Modelo TCP/IP:

(Protocolo para el Control de Transmisión/ Protocolo de Internet), Figura 2 está compuesto por cuatro capas, en la que cada una se encarga de determinados aspectos en la comunicación y a su vez cada una brinda un servició especifico a la capa superior.

*PDU:

Las unidades de protocolo de datos, también llamadas PDU, se utilizan para el intercambio de datos entre unidades disparejas, dentro de una capa del modelo OSI. Existen dos clases:

- PDU de datos, que contiene los datos del usuario principal (en el caso de la capa de aplicación) o la PDU del nivel inmediatamente inferior.

- PDU de control, que sirven para gobernar el comportamiento completo del protocolo en sus funciones de establecimiento y unión de la conexión, control de flujo, control de errores, etc. No contienen información alguna proveniente del nivel N+1.

┳┻| _

┻┳| •.• ) - sigue leyendo

┳┻|⊂ノ

┻┳|

┻┳| •.• ) - sigue leyendo

┳┻|⊂ノ

┻┳|

-AD HOC: Es una red establecida para un servicio especial aumento improvisada para un servicio según su alineación.Usualmente se utiliza en desastres naturales, sismos, emergencias,etc. Para hacer necesitas los siguientes cosas Tener una tarjeta inalambrica en tu pc o laptop, Conexión a Internet vía wifi, sistema Windows, Tener una computadora o una laptop.

Pasos a seguir:

-En el primer paso creamos en el escritorio un documento de texto le agregamos un comandos "que podrás encontar en Internet", después lo guardamos con el formato de .bat.

-Repetimos el paso anterior pero con diferente comando.

-Abrir centro de redes.

-Irse a propiedades de la red

-Dar click varias veces al primer herramienta que hicimos

━━━ヽ(ヽ(゚ヽ(゚∀ヽ(゚∀゚ヽ(゚∀゚)ノ゚∀゚)ノ∀゚)ノ゚)ノ)ノ━━━

5.-Subtemas importantes.

-Acceso no autorizado:

Consiste en acceder de manera indebida, sin autorización o contra derecho a un sistema de tratamiento de la información, con el fin de obtener una satisfacción de carácter intelectual por el desciframiento de los códigos de acceso o passwords, no causando daños inmediatos y tangibles en la víctima, o bien por la mera voluntad de curiosear o divertirse de su autor.Se puede prevenir con cambios de contraseña de red , instalar antivirus ,antispyware,etc

-Denegación de servicios:

Es un ataque a un sistema de computadoras o redque causa que un servicio o recurso sea inaccesible a los usuarios legítimos. Normalmente provoca la pérdida de la conectividad con la red por el consumo del ancho de banda de la red de la víctima o sobrecarga de los recursos computacionales del sistema atacado.

Es un ataque a un sistema de computadoras o redque causa que un servicio o recurso sea inaccesible a los usuarios legítimos. Normalmente provoca la pérdida de la conectividad con la red por el consumo del ancho de banda de la red de la víctima o sobrecarga de los recursos computacionales del sistema atacado. Se llevan acabo por el uso de herramientas que envía gran cantidad de paquetes, cuando coordinan los ataques para que sea exitoso el ataque.

-Ataque de Man in the Middle

Es un tipo de ataque informático en el que el atacante tiene conexiones independientes con las victimas y trasmite mensajes entre ellos, haciéndoles creer que están hablando directamente entre sí a través de una conexión privada, cuando en realidad toda la conversación es controlada por el atacante. El atacante debe ser capaz de interceptar todos los mensajes que van entre las dos víctimas e inyectar nuevos, lo cual es sencillo en muchas circunstancias (por ejemplo: un atacante dentro del rango de recepción de un punto de acceso de una red inalámbrica Wi-Fi sin encriptar, puede insertarse como un hombre en el medio).

Un ataque man-in-the-middle puede tener éxito solo cuando el atacante puede hacerse pasar por cada punto final a satisfacción de la otra (esto es un ataque de autenticación mutua). La mayoría de los protocolos criptográficos incluyen alguna forma de autentificación de extremos específicamente para prevenir los ataques MITM. Por ejemplo: SSL autentifica al servidor utilizando una autoridad de certificación de confianza mutua.

.

-La autentificacion y la encriptacion.

La mayoría de las redes inalámbricas utilizan algún tipo de configuración de seguridad. Estas configuraciones de seguridad definen la autentificación (el modo en que el dispositivo en sí se identifica en la red) y la encriptación (el modo en que los datos se cifran a medida que se envían por la red). Si no especifica correctamente estas opciones cuando esté configurando su dispositivo inalámbrico Brother, no podrá conectar con la red inalámbrica. Por lo tanto, estas opciones deben configurarse con cuidado. Consulte la siguiente información para ver los métodos de autentificación y encriptación que admite su dispositivo inalámbrico Brother.

En seguridad informática, el acrónimo AAA corresponde a un tipo de protocolos que realizan tres funciones: autenticación, autorización y contabilización (en inglés, Authentication, Authorization and Accounting). La expresión protocolo AAA no se refiere pues a un protocolo en particular, sino a una familia de protocolos que ofrecen los tres servicios citados.

-Protocolo de seguridad:

Un protocolo de seguridad es un documento donde se consignan los pasos que se deben seguir para ejecutar acciones seguras dentro de los procesos de una compañía.

Debido a que su planeamiento tiene en cuenta todas las condiciones de riesgo que pueden estar afectando a su organización, los lineamientos que se proponen se diseñan, no solo con el fin de soportar un ataque de carácter malicioso, sino que, al mismo tiempo permiten mejorar las ejecuciones de los procedimientos previniendo los riesgos per se y expandiendo el panorama hacia la optimización.

Así pues, cuando las empresas cuentan con un protocolo de seguridad se asegura que las labores que se realizan bajo estos estatutos sean más afectivas, esto debido a que se mitiga el riesgo de fallo, se abordan todas las variables de seguridad que podrían llegar a generar conflicto en los procesos y se establecen medidas de uniformidad en la realización de las acciones críticas dentro de la compañía.

、ヽ`ヽ`、ヽ``、ヽ`、ヽ`ヽ`、、ヽ`ヽ`、ヽ``、ヽ`、ヽ`ヽ`、、ヽ`ヽ`、ヽ``、ヽ`、ヽ`ヽ`、、ヽ`ヽ`、ヽマッテェ(ノ;Д;)ノ `、、ヽ`☂ヽ`、ヽ``、ヽ`、ヽ`ヽ`、、ヽ`ヽ`、ヽ``、ヽ`、ヽ`ヽ`、、ヽ`ヽ`、ヽ``、ヽ`、ヽ`ヽ`、、ヽ、ヽ`ヽ`、

6.-Redes wifi:

Si algo es gratis como redes abiertas entonces tu eres el producto y en una red wifi tiene toda mi información y uso de datos.Para evitar esto necesitas:

Configuración de red inalambrica: Hay que cambiar la contraseña por que viene por defecto con el algoritmo de router.

Comprobar quien esta conectado en tu red o en la red.

Ocultar tu red cambiando el nombre pero esto aveses no aporta mucha seguridad.

Asegurar el punto de acceso, se puede utilizar aplicaciones para los puntos de acceso, se puede utilizar aplicaciones para los puntos de accesos falsos, o accesos no permitidos te metes en el router para ver cuantos megas te llegan y cuantos debes de tener.

Cuando parpadea el módem y nadie lo esta ocupando significa que tienes un infiltrado.

WP2 se puede hakear depende del tipo de router.

Cuando te conectas a una red publica pueden recolectar tu información, insertarte a ti información o un virus, puede ver lo que haces, ver tus contraseñas etc.

┬┴┬┴┬┴┬┴┬┴┬┴┬┴┬┴┬┴┬┴┬┴┬┴┬┴┬┴┤ ͜ʖ ͡°) ├┬┴┬┴┬┴┬┴┬┴┬┴┬┴┬┴┬┴┬┴┬┴┬┴

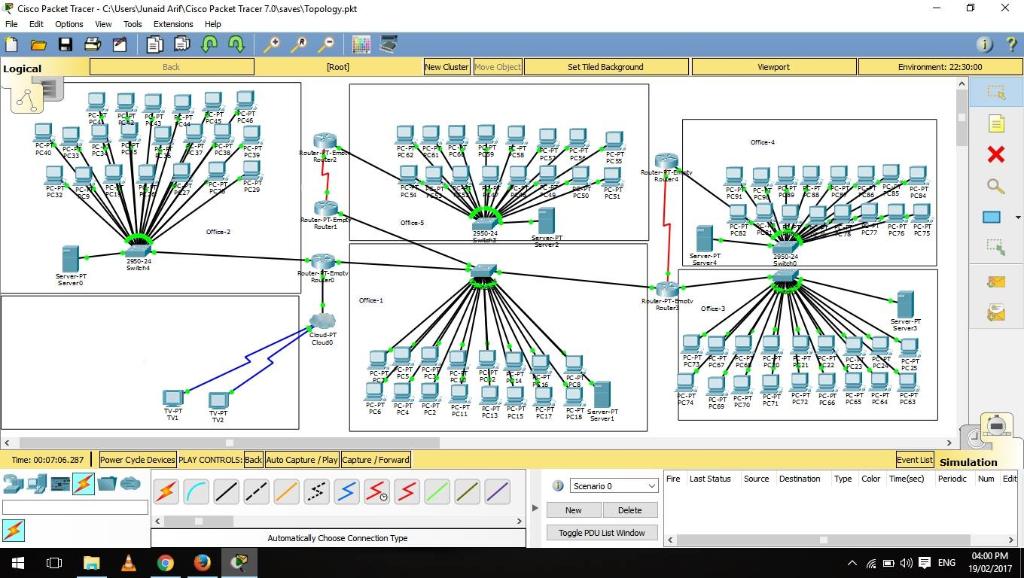

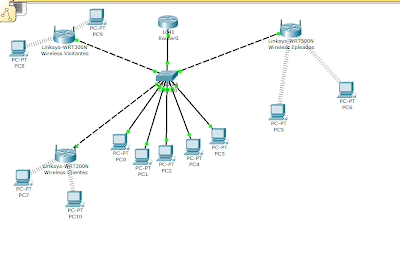

7.Cisco Packet Tracer:Es un programa de simulación de redes que permite a los estudiantes experimentar con el comportamiento de la red y resolver preguntas del tipo.

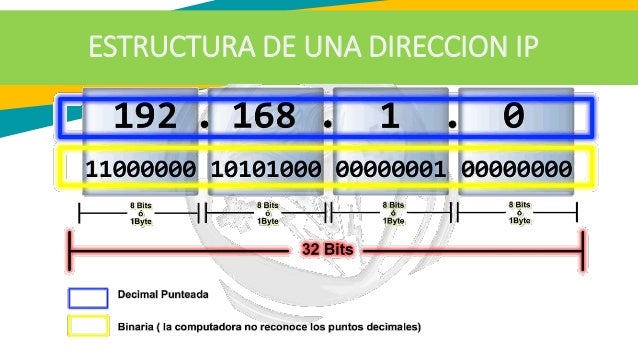

-Dirección IP: Una dirección IP es un número que identifica, de manera lógica y jerárquica, a una Interfaz en red (elemento de comunicación/conexión) de un dispositivo (computadora, tableta, portátil, smartphone) que utilice el protocolo IP o (Internet Protocol), que corresponde al nivel de red del modelo TCP/IP. La dirección IP no debe confundirse con la dirección MAC, que es un identificador de 48 bits para identificar de forma única la tarjeta de red y no depende del protocolo de conexión utilizando la red.

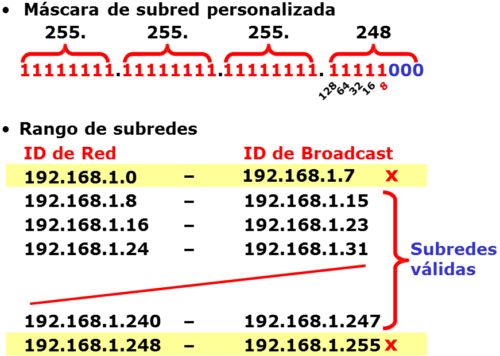

-Mascara de subred:

La máscara de red o redes es una combinación de bits que sirve para delimitar el ámbito de una red de ordenadores. Su función es indicar a los dispositivos qué parte de la dirección IP es el número de la red, incluyendo la subred, y qué parte es la correspondiente al host.

-Dirección Gateaway:

Un gateway (puerta de enlace) es un dispositivo, con frecuencia un ordenador, que permite interconectar redes con protocolos y arquitecturas diferentes a todos los niveles de comunicación. Su propósito es traducir la información del protocolo utilizado en una red al protocolo usado en la red de destino.

El gateway o «puerta de enlace» es normalmente un equipo informático configurado para dotar a las máquinas de una red local (LAN) conectadas a él de un acceso hacia una red exterior, generalmente realizando para ello operaciones de traducción de direcciones IP (NAT: Network Address Translation). Esta capacidad de traducción de direcciones permite aplicar una técnica llamada IP Masquerading (enmascaramiento de IP), usada muy a menudo para dar acceso a Internet a los equipos de una red de área local compartiendo una única conexión a Internet, y por tanto, una única dirección IP externa.

-Configuración estática en red: Transcript of RUTAS ESTÁTICAS CON DIRECCIONES DEL “SIGUIENTE SALTO” Las rutas estáticas se utilizan generalmente cuando se enruta desde una red a una red de conexión única. Lo primero es eliminar la ruta estática actual. Esto se logra mediante el comando no ip route, como se muestra en la figura.

-Protocolo de DHCP:

El protocolo de configuración dinámica de host (en inglés: Dynamic Host Configuration Protocol, también conocido por sus siglas de DHCP) es un servidor que usa protocolo de red de tipo cliente/servidor en el que generalmente un servidor posee una lista de direcciones IP dinámicas y las va asignando a los clientes conforme éstas van quedando libres, sabiendo en todo momento quién ha estado en posesión de esa IP, cuánto tiempo la ha tenido y a quién se la ha asignado después. Así los clientes de una red IP pueden conseguir sus parámetros de configuración automáticamente.

-IP Config: Ipconfig en Microsoft Windows es una aplicación de consola que muestra los valores de configuración de red de TCP/IP actuales y actualiza la configuración del protocolo DHCP y el sistema de nombres de dominio (DNS). También existen herramientas con interfaz gráfica denominadas winipcfg y wntipcfg. El papel desempeñado por estas herramientas es similar al de las diversas implementaciones de ifconfig en UNIX y sistemas operativos tipo UNIX.

En Mac OS X es una aplicación de línea de comandos que puede ser usada para controlar los clientes BootP y DHCP. Como en otros sistemas operativos basados en UNIX, en Mac OS X también se puede utilizar el comando ifconfig si necesita un control más directo sobre las interfaces de red.

-Practica 1 Conexión BásicaPasos:

1.Crear un Switch

2.Crear computadoras genericas

3.Conectarlas con el cable normal(Copper Straigth)

4.Ponerles a las computadoras una ip diferente a cada una ejemplo:192.168.1.1

5.Ponerles el Gateaway a cada una de las computadoras, todas serán el mismo ejemplo:192.172.11.1

6.Comprobar comunicación entre las computadoras.

-Practica 2 Conexión básica avanzada

Paso 1:Hacer lo anterior pero con mas computadoras

-Practica 3

-Hacemos como lo anterior igual

(Lo que paso en las primeras es que no nos salia bien en este tipo de practicas y es por esto que hicimos la misma practica tres veces, para que nos saliera bien )

-Practica 4 Wireless Router

Pasos

1.Creamos un Wireless Router

2.Creamos dos computadoras y le cambiamos el tipo de conexión a inalambrica le ponemos una ip y el Gatwaway

3.Creamos un Switch y tres computadoras les ponemos ip y Gateaway

4.Conectamos el Switch al Wireless Router

5.Verificamos conexion entre las computadoras del Switch y el de Wireless Router

-Practica 5 y 6

Pasos:

1.Hacemos todo lo de la practica anterior

2.Pero con la diferencia de que le ponemos contraseña a la red con la opción de Wireless dentro de la opciones de las computadoras .

3. Seleccionamos dos veces static

4.Seleccionamos la opción web y ponemos nuestra contraseña

5.Ahora que tienen contraseña las otras computadoras devén de tener la contraseña de esa computadora para poder enviar un mensaje.

-Practica 7 y 8

Pasos:

1.Hacemos de 2 redes de huds.

2.Se conectan los dos huds a un Bridget asi creamos un puente

-Practica 9

Pasos:

1.Creamos 3 Switch y Huds separados

2.Le ponemos computadoras a una por cada modem

3.Conectamos los 3 Huds entre si asemos igual con la red de Switch

4.Confirmamos la conexion

5.Si desconectamos algun cable de los Switchs seguira aviendo conexion.

6.Mientras tanto que los hud perden toda la conexion.

(╯°□°)╯︵ ┻━┻ ︵ ╯(°□° ╯)

8.Linea de tiempo de la historia de redes de la informática.

A-15 de junio de 1837:

Telégrafo como primer sistema de comunicación eléctrico

Samuel Morse quien desarrolló con éxito el electroimán y mejoró el invento de Joseph Henry. Inventó un sistema de telégrafo que fue puesto en práctica y obtuvo el éxito comercial. Mientras trabajaba como profesor de arte y diseño en la Universidad de Nueva York, Samuel Morse demostró que las señales podían ser transmitidas por cable. Utilizó pulsos de corriente para desviar un electroimán, el cual movía un marcador para producir códigos escritos en una tira de papel -el código Morse.

B-16 de junio de 1876: Teléfono

Estaba constituido por un emisor, un receptor y un único cable de conexión. Tanto el emisor como el receptor estaban formados por un diafragma metálico flexible y un imán con forma de herradura en el interior de la bobina. Las ondas del sonido que chocaban sobre el diafragma lo hacían vibrar en el campo magnético del imán. Dicha vibración inducía una corriente en la bobina, que variaba según las vibraciones del diafragma. Dicha corriente se transmitía por el cable hacia el receptor del otro teléfono.

C-17 junio de 1888: Ondas de radio

En 1888 el físico alemán Rudolf Hertz realizó la primera transmisión sin cables con ondas electromagnéticas mediante un oscilador que usó como emisor y un resonador que hacía el papel de receptor. Seis años después, las ondas de radio ya eran un medio de comunicación.

D-17 de junio de 1889: Guillermo Marconi

En 1899 Guillermo Marconi consiguió establecer comunicaciones inalámbricas a través del canal de la Mancha, entre Dover y Wilmereux y, en 1907, se transmitían los primeros mensajes completos a través del Atlántico. Durante la Segunda Guerra Mundial se produjeron importantes avances en este campo.

E-16 de junio de 1958:Los Primeros Modems

El origen de los módems se remonta en los inicios de la Guerra Fría, cuando las fuerzas aéreas de EEUU precisaron de un sistema de transmisión potente que fuese capaz de enviar cientos de mensajes de radar a los centros de control: la solución, una conexión telefónica capaz de convertir las señales digitales de los radares en analógicas y distribuirlas a través de la red.

F-16 de junio de 1962: Modem comerciales

Durante años, la compañía AT&T mantuvo el dominio sobre el negocio de los módems eléctricos, restringido a sectores específicos, pero no fue hasta 1962 cuando se lanzó el primer modulador-demodulador comercial. Fue desarrollado por los laboratorios Bell para AT&T y el modelo se denominó Bell 103 (imagen inferior), provisto de transmisión full-duplex, FSK y una velocidad de 300 bps, es decir capaz de enviar aproximadamente 30 caracteres por segundo.

G-16 de junio de 1969: Internet

El Departamento de Defensa estadounidense, a través de la ARPA, Advanced Research Projects Agency), creó una red experimental de conmutación de paquetes utilizando las líneas telefónicas. Este medio era ideal para transmitir información utilizando el sistema de conmutación de paquetes. De este conjunto inicial de redes nació ARPANet, uno de los primeros antecedentes de Internet. ARPANet permitió a científicos, investigadores y personal militar ub.

H-17 de junio de 1971:Primera red inalambrica

Un grupo de investigadores bajo la dirección de Norman Abramson, en la Universidad de Hawaii, crearon el primer sistema de conmutación de paquetes mediante una red de comunicación por radio, dicha red se llamo ALOHA. Ésta es la primera red de área local inalámbrica (WLAN), estaba formada por 7 computadoras situadas en distintas islas que se podían comunicar con un ordenador central al cual pedían que realizara cálculos.

I-17 de junio de 1972:ALOHA con ARPANET

Aloha se conectó mediante ARPANET al continente americano. ARPANET es una red de computadoras creada por el Departamento de Defensa de los EEUU como medio de comunicación para los diferentes organismos del país.

J-22 de mayo de 1973: Ethernet

'Alto Aloha Network' Fueron mejorando gradualmente el prototipo hasta que informaba de la nueva red. Para evitar que se pudiera pensar que sólo servía para conectar computadoras Alto cambió el nombre de la red por el de Ethernet, que hacía referencia a la teoría de la física hoy ya abandonada según la cual las ondas electromagnéticas viajaban por un fluido denominado éter que se suponía llenaba todo el espacio (para Metcalfe el 'éter' era el cable coaxial por el que iba la señal).

K-17 de junio de 1975:ROUTER

David Boggs construyó en el año 1975 durante su estancia en Xerox PARC el primer router y el primer servidor de nombres de Internet.

L-17 de junio de 1976:Repetidores

Metcalfe y Boggs describieron Ethernet en un artículo que enviaron a Communications of the ACM (Association for Computing Machinery), publicado en 1976. En él ya describían el uso de repetidores para aumentar el alcance de la red. En 1977 Metcalfe, Boggs y otros dos ingenieros de Xerox recibieron una patente por la tecnología básica de Ethernet, y en 1978 Metcalfe y Boggs recibieron otra por el repetidor. En esta época todo el sistema Ethernet era propiedad de Xerox.

M-16 de junio de 1986: Protocolos

Novell, fue pionero en 1986, una vez más al lanzar la tecnología de protocolo abierto que pretende tener una arquitectura universal de conectividad bajo Netware

N-17 de junui de 1999: Wifi

En 1999 Nokia y Symbol Technologies crearon la asociación Wireless Ethernet Compatibility Alliance (WECA), que en 2003 fue renombrada a WI-FI Alliance (WIreless FIdelity), el objetivo de ésta fue crear una marca que permitiese fomentar más fácilmente la tecnología inalámbrica y asegurar la compatibilidad de equipos.

Ñ-17 junio de 2000: Wifi para todos

En el 2000, la WECA certificó según la norma 802.11b (revisión del 802.11 original) que todos los equipos con el sello WI-FI podrán trabajar juntos sin problemas. 802.11b utilizaba la banda de los 2,4Ghz y alcanzaba una velocidad de 11Mbps.

✦ ヽ(⌐■_■)ノ♪♬ 𝕗͍ͧͩ́͗̏̇𝕚̳̺͎̦𝕟͓͎̙̥̼̆ͣ̚ ♬♪♫ ✦

◈☻◈☻◈☻◈☻◈☻◈☻◈☻◈☻◈☻◈☻◈☻◈☻◈

░█░░░█░█░▄▀░█▀▀░░░░▀█▀░█░█░█░▄▀▀░

░█░░░█░█▀░░░█▀░░▄▄░░█░░█▀█░█░░▀▄░

░█▄▄░█░█░▀▄░█▄▄░░░░░█░░█░█░█░▄▄▀░

◈☻◈☻◈☻◈☻◈☻◈☻◈☻◈☻◈☻◈☻◈☻◈☻◈

No hay comentarios:

Los comentarios nuevos no están permitidos.